森研究室では、次のような研究を行っています。

- ゴーストイメージング

- ハーフトーン画像処理

- 逆ハーフトーン画像処理

- 人体動作からの言語処理

- 画像のノイズ除去

- 画像の高解像化

- 暗号資産/ブロックチェイン/スマートコントラクト応用

- ユビキタスコンピューティングとロボット系

- システム監査ログの収集と管理

- 標的型攻撃に特化したセキュリティ

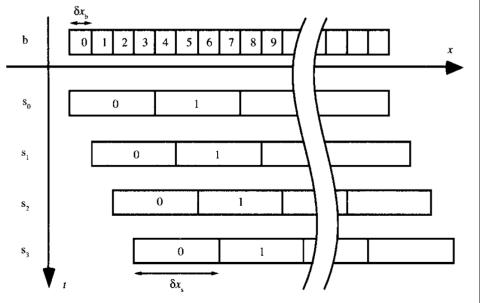

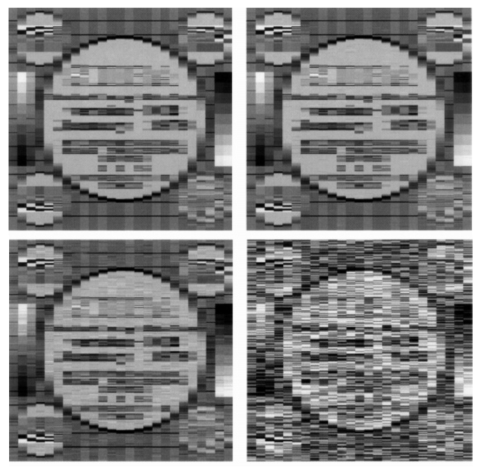

GAによるフレーム間情報を利用した高解像度化

少ない枚数の時系列画像から、その数倍の解像度の画像を生成する手法。推定高解像画像の画素値を遺伝子とし、その分布から撮影画像に相当する画像を求め、それと実際の撮影画像との誤差が最小となる分布になるよう、遺伝的アルゴリズム(GA)により類推する。ノイズ環境下にて撮影した画像であっても、本手法は高品質な高解像画像を得られる。

|

| 図1 時系列における一次元画像の図解モデル |

|

| 図2 時系列における低解像画像(25×256) ノイズなし(左上),SN比:50(右上),SN比:30(左下),SN比:10(右下) |

|

| 図3 提案手法における推定高解像画像(256×256) ノイズなし(左上),SN比:50(右上),SN比:30(左下),SN比:10(右下) |

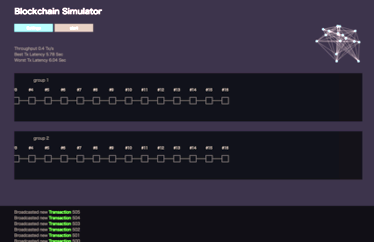

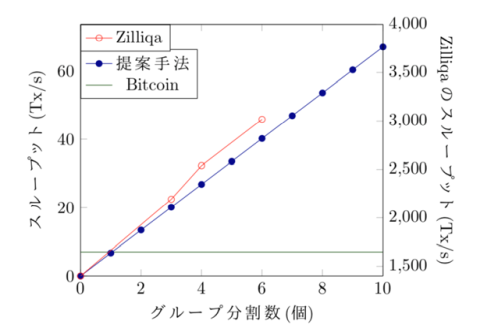

ブロックチェイン技術のスケーラビリティ向上

ブロックチェイン技術は、現在、単一のチェインにすべてのトランザクションを集約するためスケーラビリティの問題を抱え、全世界で秒間に7から15トランザクションしか処理ができない。スケーラビリティを向上させるには、複数のチェインを用意し並行処理することが考えられる。一方、複数のチェインを用意することはノードにより異なったビューを与えることになり一貫性の問題がある。本研究では、物理的には複数のチェインを用意し並列処理しながらも、仮想的に単一のブロックチェインがあるようにノードからのビューを同一にするプロトコルを提案する。これにより、ブロックチェーンの一貫性を確保しながらブロックチェーンの分割数に応じて線形のスケーラビリティが確保できることをシミュレーションにて確認した。

|

| 図4 作成したシミュレーションソフトウェア |

|

| 図5 提案手法とZilliqa、Bitcoinとのスループット比較 |

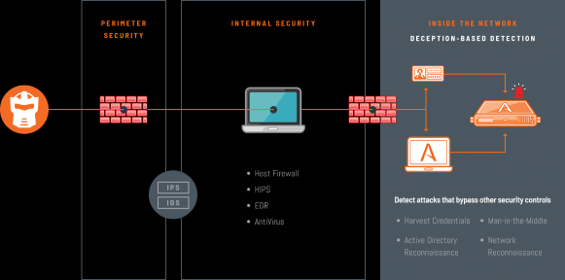

Deception(騙し)技術によるマルウェア早期発見とアクティブ防御

サイバー空間において、外からのマルウェアの侵入を完全に防ぐことは現実的ではありません。本研究では、組織内部において侵入してしまったマルウェアをいかに早く見つけ出し、それらからの攻撃を単に遮断するのではなく、進んで攻撃を受ける「おとり」を用意することでマルウェアの早期発見を行い、さらに仮想ネットワークによる「封じ込め」によって拡散を防ぎます。現在、基盤センターのネットワークにおいてこの騙し技術を展開し効果を検証中です。

|

| 図6 AttivoによるDeceptionテクノロジー (引用 Attivo Networks’ portfolio enhancements lock down endpoints so attackers cannot advance - Help Net Security) |

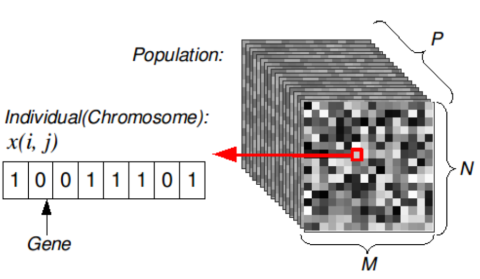

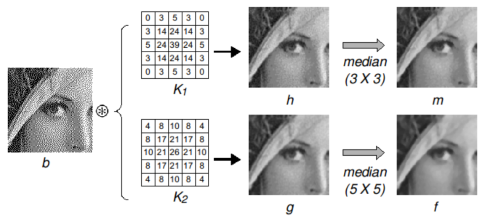

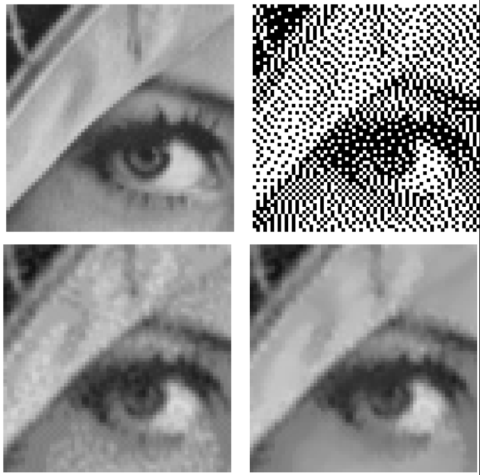

GAによる疑似中間二値画像の階調復元

復元対象の二値画像に対し平滑化処理を行い、空間画像領域において、エッジ領域及び非エッジ領域それぞれの目標画像を求め、その目標画像と推定復元画像との濃度値の局所平均二乗誤差を、エッジレベルの度合いに従い最適な加算配分で算出した誤差値を評価値とみなし、その誤差値が最小となるような濃度値の探索をGAで行っていく手法で、結果二値画像から高品質な濃淡画像を復元することができる。

|

| 図7 GAにおける個体表現と個体集合 |

|

| 図8 入力二値画像の平滑化処理により、エッジ領域における目標画像 (h),非エッジ領域における目標画像 (m, f) を生成するプロセス |

|

| 図9 原画像(左上),入力二値画像(右上),ガウシアンフィルタによる復元画像(左下),提案手法による復元画像(右下)(それぞれLenna画像512×512ピクセルの部分拡大) |